이 속담이 딱 들어맞는 세상이 있다. 한국의 인터넷 해커들과 이를 막는 보안솔루션 프로그래머들 간의 전쟁 공간이 바로 그곳. 해커가 새로운 해킹 프로그램을 개발해 인터넷에 뿌리고, 그로 인해 피해사례가 발생하면 우리 정책당국과 각 금융기관은 그제야 부랴부랴 보안솔루션 프로그램 개발에 들어간다. 이미 창이 날아들어 아군은 죽어가는데 그때부터 방패를 만드는 형국이다.

소 잃고 외양간을 고치지 않는 경우도 적지 않다. 올 1월 경찰이 수사에 들어가면서 세상에 알려진 인터넷소액결제서비스 ‘안심클릭’ 해킹 피해사례가 그것이다. 건수로는 2000여 건, 금액으로는 2억원 이상의 피해가 발생한 이 해킹 사고에는 키보드 해킹 악성코드가 주로 사용됐다. 각종 인터넷 포털사이트에 이 악성코드가 담긴 여러 종류의 프로그램을 올려놓고 개인이 이를 다운로드 받게 한 것. 개인 PC에 저장된 악성코드는 PC 사용자가 키보드로 입력하는 내용을 해커가 지정한 특정 e메일로 전송했다. 해커는 이 내용을 분석해 개인의 신상 정보, 비밀번호, 카드 정보(CVC 포함)를 알아낸 뒤 소액결제를 하는 데 사용했다.

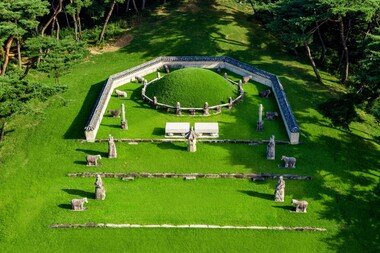

지난해 7월 금융보안연구원서 시연

문제는 이런 키보드 해킹 악성코드는 매우 초보적인 기술로도 쉽게 만들 수 있고, 이번이 첫 피해사례도 아니며 각 금융기관은 물론 보안업체들조차 그 위험성을 이미 오래전부터 알았다는 점. 그런데도 각 금융기관은 실질적 대책을 세우지 않았다. 삼성카드, 롯데카드 등 5개 카드사는 지난해 11월 말부터 피해사례 신고가 들어왔지만 이를 쉬쉬하다 경찰이 수사에 들어가자 마지못해 이를 인정했다. 이들은 동일한 피해를 막기 위한 대책을 2월 말 현재 내놓지 못하고 있다. 공인인증서 의무사용 대상을 30만원 미만 소액결제 고객으로 확대한 게 대책의 전부. 공인인증서가 키보드 해킹 앞에 무용지물이라는 사실은 해킹과 사이버 보안에 조금이라도 관심이 있는 사람은 모두 아는 것이다.

실제 ‘주간동아’가 인터넷뱅킹, 카드결제, 주식거래, 계좌이체 등 각 사이버상의 금융거래를 해킹하는 데 이용한 화면 해킹 악성코드는 개별 고객 컴퓨터의 하드웨어는 물론, 이동식저장장치(USB) 안에 있는 공인인증서조차 간단하게 해커의 컴퓨터로 빨아들였다. 해커는 피해자의 컴퓨터에 심어진 악성코드를 이용해 그 컴퓨터와 거기에 연결된 USB에서 일어나는 모든 동작을 실시간으로 훔쳐보고, 녹화하며, 파일과 정보를 빼내갔다. 해커는 이렇게 알아낸 정보를 이용해 각 금융기관이 설치한 보안 프로그램을 무력화하며 남의 돈과 주식을 빼내갈 수 있었다.

충격적인 사실은 이런 화면 해킹 악성코드에 대한 정보와 위험성이 이미 지난해 7월 공개적으로 각 금융기관에 알려졌다는 사실이다. 보안솔루션 개발 공급업체인 ㈜비이소프트는 지난해 7월2일 금융보안연구원의 초청으로 40여 명의 은행권 보안담당자가 모인 가운데 자신들이 만든 화면 해킹 악성코드가 어떻게 각종 포털과 금융권의 보안솔루션을 무력화하는지 시연했다(가상 키보드 및 화면 해킹 기술 세미나).

금융보안연구원은 금융권의 해킹 방지와 보안솔루션 개발지원을 담당하는 정부출연기관으로, 이곳이 일개 보안업체가 만든 악성코드의 위험성에 대해 시연을 하도록 한 것은 그만큼 각 금융권 사이버 거래 시스템의 보안솔루션을 위협할 가능성이 컸기 때문이다. 비이소프트 측은 이후로도 각 증권사와 일부 은행을 찾아 이 악성코드의 위험성을 알렸다.

하지만 이런 경고 앞에 제대로 된 대책을 세운 곳은 하나은행 한 곳밖에 없었다. 대부분의 금융기관은 “위험성은 알지만 예산이 없다” “여러 보안프로그램을 달아놓으면 고객 PC에 장애가 일어난다” “고객 PC와 메일에 악성코드를 막을 보안장치 또는 안전장치가 제대로 깔려 있기 때문에 화면 해킹코드가 심어질 가능성이 낮다”라는 반응을 보였다. 심지어 “피해가 실제 발생하면 그때 생각해보겠다”고 말한 곳도 있었다.

인터넷 포털 메일 통할 땐 사실상 무방비

한 해 계좌이체와 주식거래, 카드결제 수수료만으로 각각 수천억 원을 벌어들이는 금융기관들이 한 해 수억 원의 예산이 없어 해킹의 위험을 방치한 것이다. 또 뒤의 두 가지 답변에 대해 전문가들에게 취재한 결과, 사실과 거리가 먼 것으로 드러났다. 화면 해킹 악성코드에 대한 보안솔루션인 ‘유세이프온’을 개발한 비이소프트 측은 “고객 PC에 일어날 장애에 대비하기 위해 오랜 시간과 비용을 투자했고, 이는 금융보안연구원 시험을 통해서도 검증이 됐다”고 밝혔다. 금융보안연구원 관계자도 “문제가 있어 보완을 지시했고 지난해 11월 장애문제는 해결됐다”고 확인했다.

또한 화면 해킹 악성코드의 e메일 통과 여부는 전문가들의 설명에 따르면 일부 정부 부처나 언론사, 대기업 등 악성코드에 대한 방어벽이 민감하고 두꺼운 곳의 e메일이 아니고는 90% 이상 다운로드가 가능하다.

특히 인터넷 포털 메일은 이 악성코드에 대해 유리알과 같다는 게 전문가들의 주장이다. 더욱이 이 악성코드는 e메일 형태가 아니더라도 인터넷 포털의 프로그램 다운로드만으로도 퍼질 수 있기 때문에 아무리 개인의 보안, 안전장치가 철저해도 무방비 상태일 수밖에 없다.

금융보안연구원 관계자는 “금융권 인터넷 거래 사이트의 보안솔루션이 취약한 부분이 많다는 점은 인정한다. 이를 막을 수 있는 기술적 대안, 새로운 보안솔루션 프로그램을 꾸준히 제시하고, 지원하고 있지만 어떤 것을 선택하고 설치할지는 각 금융기관의 몫”이라고 말했다.

|